Uma cibersegurança eficaz exige uma abordagem abrangente e holística. Essa abordagem sobrepõe múltiplos controles em diferentes superfícies de ataque, como defesas de perímetro (firewalls e VPNs), proteção de endpoints, gestão de identidades e segurança de dados. Cada camada aborda vetores de ameaça específicos, oferecendo uma proteção que é a soma das suas partes.

Isso exige uma intenção específica de pensar nessas camadas e implementá-las estrategicamente de forma complementar para maximizar a eficácia de ambas. Caso contrário, embora a junção de soluções pontuais díspares possa abordar ameaças específicas, inevitavelmente poderá criar lacunas por onde outras ameaças poderão passar.

Em vez de comprar e gerenciar várias ferramentas esperando que funcionem bem juntas, os profissionais de segurança devem considerar como essas ferramentas podem trabalhar de forma integrada desde o início do desenvolvimento de sua estratégia. Dessa forma, é possível encontrar eficiências e até descobrir um fornecedor mais adequado.

Uma dessas combinações é a integração de soluções de IRM (Gestão de Riscos Internos) e DLP (Prevenção de Perda de Dados).

Tanto o IRM quanto o DLP têm como foco a proteção de dados organizacionais, mas sob perspectivas diferentes. O IRM avalia e monitora as pessoas que têm acesso aos dados, enquanto o DLP controla o que acontece com os próprios dados. Veja como os dois podem trabalhar bem juntos.

O que é IRM (Gestão de Riscos Internos)?

A Gestão de Riscos Internos (IRM) é uma estrutura e um conjunto de práticas para identificar, avaliar e mitigar os riscos representados por pessoas com acesso legítimo aos recursos de uma organização, como funcionários, contratados e parceiros de negócios.

No que diz respeito a ameaças e riscos, o IRM abrange agentes internos maliciosos, negligência e credenciais comprometidas, que representam uma grande parte dos incidentes de segurança. Em 2024, 83% das organizações relataram um ataque interno, enquanto em 2025, as ameaças internas custaram às organizações uma média de US$ 17,4 milhões por ano.

A gestão de riscos tradicional aborda ameaças externas às operações de uma organização, enquanto o IRM se concentra especificamente em ameaças internas, intencionais ou não, devido ao seu acesso a sistemas, ativos, dados e outras informações confidenciais da organização.

Como parte de uma estratégia de IRM, as organizações devem determinar aspectos como:

- Quais funcionários lidam com dados sensíveis?

- Quais funções possuem privilégios elevados no sistema?

- Quais processos de negócio criam oportunidades para o uso indevido de dados?

Um funcionário está em processo de desligamento da empresa e tem acesso aos bancos de dados de clientes representa um risco diferente de um administrador de sistema com acesso root aos servidores de produção. Compreender essas distinções permite que as organizações mapeiem cenários de incidentes potenciais.

Embora o IRM exija ferramentas e processos, a avaliação de riscos vem em primeiro lugar. Antes de investir em software de monitoramento ou estabelecer protocolos de resposta, as organizações devem primeiro entender sua postura atual em relação aos riscos. Isso significa fazer um inventário dos ativos de dados e documentar quem tem acesso a quê, o que ajuda a identificar lacunas nos controles existentes.

Um IRM eficaz começa com a identificação dos riscos e a avaliação do escopo. Depois disso, as organizações podem começar a investir em ferramentas e mudanças de processo.

É aí que o DLP pode desempenhar um papel importante. Quando as organizações entendem seu panorama de riscos internos, elas conseguem configurar controles de dados que atendam aos cenários específicos que identificaram.

O que é DLP (Prevenção de Perda de Dados)?

Prevenção de Perda de Dados (DLP) refere-se às tecnologias e processos usados para impedir que dados sensíveis saiam do controle da organização. O DLP abrange todas as formas de perda de dados, seja por exfiltração maliciosa, exposição acidental ou proteção inadequada,

O DLP faz parte da segurança geral dos dados, que abrange criptografia, controles de acesso, backup e recuperação, infraestrutura de armazenamento seguro e protocolos de transmissão seguros. O DLP opera como a camada de aplicação dentro dessa estrutura mais ampla. Ele garante que os dados sejam protegidos e armazenados de forma a minimizar vazamentos e exposições.

Quanto às ferramentas DLP, estas são especificamente concebidas para monitorizar dados em três estados:

- Em repouso (como quando está armazenado em um servidor)

- Em trânsito (como quando está viajando por uma rede)

- Em uso (como quando está sendo usado em um aplicativo)

A visibilidade é um componente essencial de um DLP eficaz. Sem a visibilidade adequada, um DLP eficaz é impossível. As organizações precisam saber onde os dados sensíveis residem, quem acessa esses dados, como eles se movem pelos sistemas e onde saem da organização. Por exemplo, um sistema DLP pode bloquear uploads de arquivos não autorizados para armazenamento em nuvem, mas somente se puder identificar quais arquivos contêm informações sensíveis e reconhecer quando ocorrem tentativas de upload. Isso requer a varredura contínua dos repositórios de arquivos e a classificação dos dados.

As organizações podem ter os melhores processos e ferramentas, mas pontos cegos ainda podem levar a vazamentos e violações de dados, porque os humanos são propensos a cometer erros. É provável que seja por isso que 95% das violações de dados em 2024 foram atribuídas a erros humanos.

É aqui que o IRM pode desempenhar um papel importante. O IRM aborda a lacuna de visibilidade concentrando-se no comportamento do usuário e nos padrões de acesso. Quando as organizações avaliam o risco interno, eles mapeiam quem tem acesso a quais dados e identificam padrões de acesso que sugerem uso indevido ou comprometimento. Essa visibilidade comportamental complementa os controles técnicos do DLP.

Três maneiras pelas quais DLP e IRM funcionam juntos

Ao compreender como esses elementos funcionam, os líderes de segurança podem começar a pensar nas sobreposições entre eles e garantir que trabalhem juntos de forma estratégica. Aqui estão os principais pontos de integração a considerar.

1. Visibilidade e avaliação de riscos

Ao adotar uma gestão eficaz de riscos de informação (IRM), as organizações melhoram a visibilidade, o que leva a uma melhor prevenção contra perda de dados (DLP). A eficácia da DLP depende em grande parte da visibilidade. Sem saber quais arquivos contêm números de cartão de crédito de clientes ou quais bancos de dados armazenam segredos comerciais, a DLP não consegue distinguir entre atividades comerciais rotineiras e violações de políticas.

Ao mesmo tempo, as etapas iniciais da gestão de riscos internos, especificamente a avaliação e a identificação de onde reside o risco, incluem a visibilidade e o mapeamento do acesso aos dados em toda a organização. Isso desempenha uma função essencial para uma DLP (Prevenção contra Perda de Dados) ideal.

Sua ação: dedique tempo para priorizar a identificação e avaliação de seus riscos em todas as áreas: infraestrutura local, nuvem e terceiros. Assim, você poderá implementar processos de visibilidade e (eventualmente) segurança com mais eficácia, resultando em um gerenciamento de riscos de infraestrutura (IRM) e prevenção de perda de dados (DLP) mais robustos.

2. Identificando indicadores de comprometimento

O IRM pode identificar usuários de alto risco, mas não possui os controles técnicos necessários para monitorar suas atividades de dados. O DLP, por outro lado, pode sinalizar transferências de arquivos suspeitas sem entender se o usuário envolvido tem razões comerciais legítimas ou representa um risco elevado. No entanto, se os dois trabalharem em conjunto, podem se comunicar e detectar riscos potenciais muito mais cedo, antes que se tornem um problema.

As organizações podem identificar indicadores de comprometimento ao compreender os padrões de acesso normais para cada função e, em seguida, sinalizar desvios, como funcionários da área financeira acessando documentos de engenharia ou representantes de vendas exportando conjuntos de dados excepcionalmente grandes. Isso é mais eficaz se o IRM e o DLP estiverem funcionando plenamente.

Sua ação: por meio de ferramentas e políticas documentadas, a identificação de seus indicadores de comprometimento, especialmente aqueles baseados em comportamento, deve ser referenciada e revisada em ambas as estratégias de DLP e IRM. Ao garantir que sejam contemplados em ambas as estratégias, as ações resultantes (remoção do acesso do usuário, quarentena do usuário ou alerta ao seu SOC) mitigam o risco de forma mais eficaz em ambas as áreas.

3. Aplicação do acesso mínimo aos dados

O DLP garante que o risco interno seja mitigado porque práticas seguras de dados estão em vigor. Por exemplo, o princípio do menor privilégio restringe o acesso apenas ao que os indivíduos precisam para suas funções específicas, reduzindo o risco de ataques internos.

Por outro lado, falhas no IRM geralmente levam à perda de dados, pois uma ameaça conseguiu acessar dados aos quais não deveria ter acesso ou tirar proveito de permissões desnecessárias. Ao implementar uma solução ou processo que limite e impeça o acesso desnecessário aos dados ou permissões escalonadas, você pode mitigar os riscos associados ao IRM e ao DLP. Isso inclui segurança zero trust e requer verificação contínua da identidade do usuário e da integridade do dispositivo antes de conceder acesso aos dados. Os sistemas de controle de identidade e acesso impõem requisitos de autenticação e limites de permissão. Essas práticas oferecem suporte ao DLP, reduzindo a superfície de ataque, o que, por sua vez, significa que menos pessoas têm acesso, mitigando o risco interno.

Sua ação: priorize o aproveitamento de algumas das estratégias acima por meio de ferramentas, processos e políticas. Minimizar o acesso geral por função, cargo e usuário dá suporte tanto ao IRM quanto ao DLP e é uma das melhores maneiras de minimizar riscos sem comprometer a produtividade.

Como aconselha o Diretor de Tecnologia, Zbyněk Sopuch, “Os líderes de segurança devem encarar o IRM e o DLP como duas camadas da mesma estratégia: segurança centrada em dados, enriquecida por inteligência comportamental. Alinhar ambas garante proteção contra ações internas acidentais e maliciosas, mantendo a produtividade dos negócios”.

IRM e DLP são duas faces da mesma moeda segura.

A cibersegurança funciona melhor com uma abordagem multicamadas. Garantir que sua equipe esteja ciente dessas prioridades e estratégias ajuda a organização a alcançar a defesa em várias camadas. Os líderes de cibersegurança devem trabalhar com suas equipes para entender como os diferentes controles interagem e se reforçam mutuamente. Quando os responsáveis pela resposta a incidentes sabem que o DLP pode fornecer contexto sobre quais dados um invasor acessou, eles podem priorizar as investigações com mais eficácia.

Quando os administradores de DLP entendem quais usuários o IRM sinalizou como de alto risco, eles podem aplicar o monitoramento adequado sem gerar falsos positivos excessivos para toda a organização. Isso gera ganhos de eficiência significativos em diversas prioridades estratégicas.

Ao integrar o IRM no DLP e vice-versa, as organizações alcançam uma postura de cibersegurança mais robusta sem investir mais recursos ou tempo.

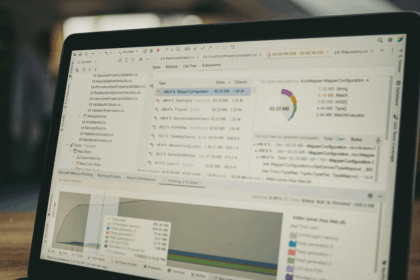

A Safetica oferece recursos de IRM e DLP em uma única plataforma. Com a Safetica, as organizações implementam um único sistema em vez de coordenar com fornecedores separados de IRM e DLP, o que reduz a complexidade da integração e, consequentemente, as falhas de segurança.

Texto original publicado pela Safetica. Traduzido e adaptado pela Nexoria.