Se você trabalha com segurança da informação, provavelmente já viveu este cenário: uma ferramenta de scan de vulnerabilidades roda no ambiente e cospe um relatório com 10.000 vulnerabilidades. Dessas, 2.000 são classificadas como “Críticas” ou “Altas”. Você envia essa lista para a equipe de TI ou DevOps pedindo correção imediata. A resposta? Silêncio, ou a justificativa válida de que parar a produção para aplicar patches em tudo é inviável.

O resultado é um ciclo de frustração: a Segurança se sente exposta, a TI se sente sobrecarregada e o negócio continua em risco, sem saber exatamente onde. O problema não é a falta de ferramentas de detecção. O problema é que a gestão de vulnerabilidades tradicional virou um jogo de números impossível de vencer. Estamos tentando matar todas as “baratas” (vulnerabilidades) em vez de focar naquelas que realmente podem derrubar a casa.

A falácia do CVSS

Historicamente, baseamos nossa priorização no CVSS (Common Vulnerability Scoring System). Se é 9.0 ou 10.0, é urgente. Mas será mesmo?

Uma vulnerabilidade com CVSS 10.0 em um servidor de testes, isolado da internet e sem dados sensíveis, representa o mesmo risco que uma vulnerabilidade 7.5 em um banco de dados de clientes exposto à web? Claro que não. No entanto, nas planilhas tradicionais, o 10.0 grita mais alto.

Isso gera o que chamamos de “fadiga de alerta”. Quando tudo é urgente, nada é urgente. As equipes de remediação perdem a confiança nas solicitações de segurança porque não veem correlação com a realidade do negócio.

A virada de chave: de vulnerabilidade para risco de negócio

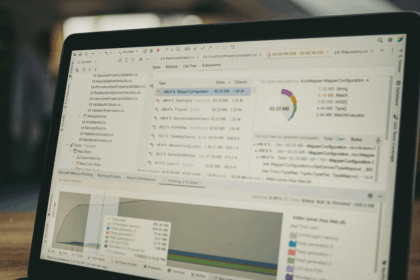

A evolução necessária e que já está disponível através de abordagens como o TruRisk da Qualys, é parar de gerenciar vulnerabilidades e começar a gerenciar risco.

A diferença é sutil na teoria, mas brutal na prática. Enquanto a gestão de vulnerabilidades olha para o defeito do software, a gestão de risco olha para o contexto. Para fazer essa transição, precisamos cruzar três vetores de informação que antes andavam separados:

- A severidade técnica real: Não apenas o CVSS teórico, mas a inteligência de ameaças em tempo real. Essa vulnerabilidade está sendo explorada ativamente agora? Existe kit de exploração (exploit) disponível? É usada por grupos de ransomware? Menos de 3% das vulnerabilidades têm exploits funcionais. Focar nelas reduz drasticamente o ruído.

- A Criticidade do ativo: Qual é o valor desse servidor ou aplicação para a empresa? Se ele parar, a empresa para de faturar? Ele guarda dados regulados pela LGPD?

- Fatores de compensação: Existem controles de segurança (como um firewall ou IPS) que já mitigam aquele ataque, mesmo sem o patch aplicado?

O poder da priorização contextual

Quando aplicamos essa lógica (como faz o algoritmo do TruRisk), a mágica acontece. Aquela lista de 2.000 vulnerabilidades críticas se transforma em, talvez, 50 ações prioritárias que realmente reduzem o risco material da empresa.

Isso muda a conversa com a TI. Em vez de dizer “apliquem esses 2.000 patches”, você diz: “Precisamos corrigir estas 10 falhas nestes 5 servidores específicos, porque se não fizermos isso, temos 80% de chance de sofrer um ataque de ransomware nas próximas 48 horas”.

Isso não é apenas segurança; é inteligência de negócio.

Conclusão: menos ruído, mais segurança

A era de medir a eficiência de segurança pelo número de patches aplicados acabou. O novo KPI é a redução do risco mensurável. Adotar uma postura baseada em risco permite que as equipes de segurança recuperem a credibilidade interna, otimizem o tempo escasso dos times de TI e, o mais importante, protejam o que realmente importa para a organização.

Não precisamos corrigir tudo. Precisamos corrigir o que importa.