Durante muito tempo, a gestão de vulnerabilidades foi vista como uma atividade essencialmente técnica, voltada para a identificação e correção de falhas de segurança em sistemas e aplicações. Ferramentas de varredura ajudaram as equipes de segurança a construir inventários detalhados de vulnerabilidades, classificadas por severidade com base em scores genéricos como o CVSS.

Mas com o aumento exponencial da superfície de ataque e a complexidade dos ambientes de TI modernos, essa abordagem se mostrou limitada. Não por falta de dados, mas pelo excesso deles. As equipes passaram a lidar com milhares de vulnerabilidades sem saber exatamente por onde começar ou qual delas realmente representa uma ameaça concreta para o negócio.

Foi nesse contexto que surgiu uma nova forma de pensar a gestão de vulnerabilidades: uma abordagem orientada ao risco.

A ideia é simples, mas poderosa: não basta saber que uma vulnerabilidade existe, é preciso entender o risco real que ela representa. Isso significa considerar não apenas a severidade técnica da falha, mas também o contexto em que ela está inserida. Algumas perguntas importantes devem ser feitas, como por exemplo:

- O ativo afetado é crítico para o negócio?

- Há indícios de exploração ativa dessa vulnerabilidade?

- Existe exploit disponível publicamente?

- Qual o impacto potencial de um ataque bem-sucedido?

Responder a essas perguntas permite uma priorização mais inteligente e eficaz. Em vez de aplicar patches em todas as vulnerabilidades de “alta severidade”, as equipes de segurança podem focar seus esforços naquelas que realmente aumentam o risco para a organização. Isso é especialmente valioso em um cenário de escassez de recursos e pressão por resultados.

Essa abordagem também favorece a comunicação com outras áreas da empresa. Ao traduzir vulnerabilidades em linguagem de risco, torna-se mais fácil envolver lideranças de negócio e justificar investimentos em segurança. O que antes era visto como um problema técnico passa a ser compreendido como um fator estratégico.

Em resumo, estamos diante de uma evolução natural: da visibilidade técnica para a inteligência de risco. Não se trata de abandonar os processos de detecção, mas de aprimorá-los com contexto, análise e prioridade. Em um mundo onde o tempo de resposta pode fazer toda a diferença, entender o risco real é o que nos permite agir com foco, rapidez e assertividade.

Essa é a nova fronteira da segurança cibernética. E ela já começou a ser atravessada.

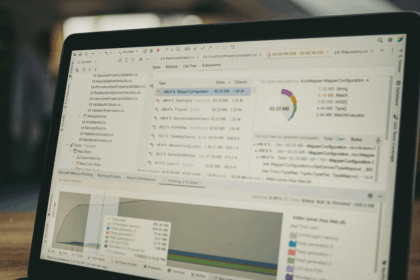

Uma solução que representa esse novo paradigma é o TruRisk, da Qualys. Ela foi desenvolvida justamente para traduzir vulnerabilidades em risco real, permitindo que as equipes priorizem suas ações com base em ameaças concretas, nível de exposição e criticidade dos ativos. Ao integrar dados de diversas fontes e aplicar inteligência contextual, o TruRisk oferece uma visão precisa do risco cibernético, promovendo decisões mais assertivas e alinhadas às prioridades do negócio.

- Pontuação de risco contextualizada: O TruRisk Score leva em consideração não apenas a severidade CVSS de uma vulnerabilidade, mas também se ela está sendo explorada ativamente, se afeta ativos críticos e se há exploits disponíveis. Isso permite uma priorização mais eficiente e alinhada ao negócio.

- Visão de risco unificada: Ele consolida dados de diferentes módulos da Qualys (como VMDR, EDR, e Web Application Scanning), criando uma visão integrada do risco de segurança em toda a superfície de ataque.

- Contexto de negócios: Permite associar ativos a serviços de negócio críticos, ajudando as equipes de segurança a entenderem onde focar os esforços de remediação com maior retorno de redução de risco.

- Automação e remediação guiada: Ao integrar com fluxos de trabalho automatizados (como com ITSMs e ferramentas de patching), acelera a resposta e reduz o tempo de exposição a riscos reais.

- Métricas executivas e compliance: Proporciona dashboards claros e objetivos para executivos e áreas de negócio, traduzindo riscos técnicos em impactos estratégicos — algo essencial para governança e alinhamento com frameworks como NIST, CIS, ISO 27001 e DORA.

Adotar uma abordagem baseada em risco não é mais uma opção, mas uma necessidade. A segurança cibernética moderna exige inteligência, contexto e agilidade. Organizações que conseguirem transformar grandes volumes de dados técnicos em decisões estratégicas estarão mais preparadas para enfrentar os desafios de um cenário de ameaças em constante evolução. Nesse contexto, soluções que entregam visibilidade com foco no que realmente importa ganham papel central na jornada de maturidade em cibersegurança.